Как не остаться без сайта: Хакинг  Надеюсь, что прочитав предыдущую статью цикла, вы уже не попадетесь фишерам и сразу распознаете их подлые уловки. Поэтому сегодня рассмотрим другую опасность.

Надеюсь, что прочитав предыдущую статью цикла, вы уже не попадетесь фишерам и сразу распознаете их подлые уловки. Поэтому сегодня рассмотрим другую опасность.

Будем понимать под хакингом порчу (удаление, искажение информации, получение доступа к администрированию и т.д.) вашего сайта злоумышленником путем использования технических уязвимостей в системе. (Уязвимость, сидящая на стуле по эту сторону экрана, была рассмотрена нами в предыдущей части.  )

)

Против лома – нет приема, если нет другого лома. Так вот, товарищи, против кода системы uCoz – лома нет! На данный момент не было зафиксировано ни одного случая взлома системы путем, в котором хотя бы косвенно не был виноват сам владелец сайта. И на это есть целый ряд причин.

uCoz порой осуждают за закрытость кода. Но именно эта закрытость позволяет системе быть такой безопасной. Именно поэтому не зафиксировано еще ни одного взлома за счет уязвимостей в системе.

Быть может в коде системы и есть изъяны – идеальных систем не бывает, но, не имея доступа к коду, их практически невозможно обнаружить.

Плюс за безопасностью системы следят разработчики и не расслабляются.

В это же время хакерские форумы полны заявлениями «Я сломал юкоз!» и рассказы о мифических уязвимостях системы скоро начнут соперничать с мифами Древней Греции по объему.

Итак, парочку предлагаю развеять прямо сейчас!

Миф-1 – брутфорс.

Кулхацкер садится и запускает программку, которая «долбится» по адресу ваш-сайт.ru/admin подставляя все возможные варианты пароля. То есть идет метод прямого перебора. Когда может сработать? Когда вы пренебрегли простейшими правилами и пароль у вас типа «mama, 123qwe, mypass». Тут и без программы можно было бы справиться! Почему не сработает в остальных случаях? Потому что после 10 неправильных паролей система заблокирует ip переборщика и отправит программу отдыхать на 5 минут, а весь её смысл как раз в непрерывной работе с бешенной скоростью. Хакер успеет покрыться метровым слоем пыли, пока получит шанс добраться до вашей панели при таком раскладе.

Насчет количества символов в пароле. Есть такие любопытные цифры:

Полное время раскрытия криптофайла для частного случая (100000 паролей в секунду; 36 символов в алфавите (латинские буквы + цифры)). Знаков Кол-во вариантов Время перебора

1-- 36______________ менее секунды

2-- 1296____________ менее секунды

3-- 46656___________ менее секунды

4-- 1679616_________ 17 секунд

5-- 60466176________ 10 минут, 5 секунд

6-- 2176782336______ 6 часов, 2 минуты

7-- 78364164096_____ 9 дней, 2 часа, 16 минут, 26 секунд

8-- 2.8211099x1012___ 10 месяцев, 23 дня, 52 минуты, 37 секунд

9-- 1.0155995x1014___ 32 года, 3 месяца, 7 дней, 12 часов, 11 минут

10- 3.6561584x1015___ 1161 год, 8 месяцев, 26 дней, 18 часов, 33 минуты, 40 секунд

11- 1.3162170x1017___ 41822 года, 7 месяцев, 20 дней, 6 часов, 44 минуты, 22 секунды

12- 4.7383813x1018___ 1505614 лет, 11 месяцев, 30 дней, 1 час, 11 минут, 45 секунд

По материалам Wikipedia

Так что, если в вашем пароле более 8 символов, подбор превращается в невыполнимую задачу.

ПРИДУМЫВАЙТЕ СЛОЖНЫЕ ПАРОЛИ

Миф-2 – куки*.

Так же особо талантливые пытаются красть пароли из cookies. Господа, не утруждайтесь, мы не храним пароли в cookies, а только на сервере в зашифрованном виде.

И если хакеры будут хвастаться, что сперли их у вас, (пусть и без каких-то полезных сведений, но зато факт кражи на лицо!) то это уже отдает фетишизмом.

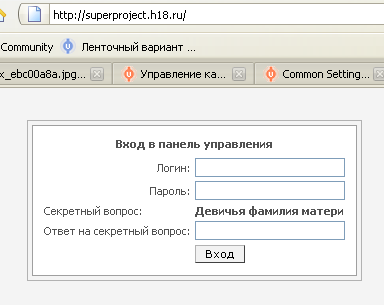

Миф-3 – XSS

Приведу цитату с одного хакерского форума: «Всё что вам нужно, иметь права на добавление HTML кода в сообщении на форуме. В uCoz администратор сам настраивает права для пользователей.Во многих случаях даже рядовой пользователь может написать сообщение с встроеным HTML кодом.»

О чем тут пишут?

Вы можете настроить на своем сайте права доступа так, что разрешите определенным группам пользователей теоретически писать всякие вредоносные коды на сайте.

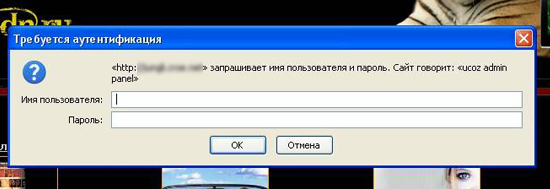

В этом случае вам могут, например, запостить код, выводящий окошко авторизации на сайт. И тогда у всех, кто смотрит страничку, появляется фальшивое окно браузера для ввода логина/пароля. Некоторые несознательные личности туда вводят свои пароли.

На такой прием по невнимательности попадаются очень часто, поэтому не давайте прав на добавление HTML всем подряд.

[/b]БУДЬТЕ ВНИМАТЕЛЬНЫ ПРИ УСТАНОВКЕ ПРАВ ПОЛЬЗОВАТЕЛЕЙ

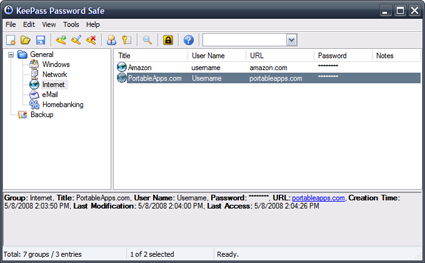

Трояны

Взломать сайт могут так же хакнув непосредственно ваш компьютер. Мы вроде как следим за безопасностью наших компьютеров, но случается, злобные вирусы прорывают оборону. И тырят наши пароли, в том числе от наших сайтов, от наших любимых сайтов на uCoz. А после этого начинается невозможность попасть в админку, исчезновение аккаунта и т.д.

Что делать? Предохраняться – обязательно антивирус со свежей базой или Firewall. А лучше и то, и другое. И сайт целее – и прочие данные на компьютере.

Кто ломает?

Я мстю и мстя моя страшна: ломают ваши сайты в основном ваши же друзья (быть может, в шутку, а быть может, это друзья перешедшие в разряд врагов и решившие так насолить). Вряд ли кто-то из них раскошелится на DDOS-атаку, а вот утащить пароль записанный на клочке бумаги и спрятанный под клавиатурой – это всегда пожалуйста. Увы, нередки межклановые распри – когда люди ходят по хакерским форумам и просят там взломать соперника. Не спортивно это, товарищи!

А ведь как еще бывает? Завели вы один сайт на двоих, а потом поссорились и давай соревноваться – один пишет, другой стирает. Думаете, шучу? Знали бы вы, сколько подобных историй приходит в саппорт. Вот пример такого письма:

-----------------------

Здравствуйте! Мы с Васей были друзья 4 года и сделали сайт у вас, а потом этот **** взял и поменял все пароли, помогите, пожалуйста!

Петя.

-----------------------

Вам смешно? А вот Пете**, думаю, не очень…

У САЙТА ДОЛЖЕН БЫТЬ ОДИН ВЛАДЕЛЕЦ. НЕ НАЗНАЧАЙТЕ АДМИНИСТРАТОРАМИ НЕПРОВЕРЕННЫХ ЛЮДЕЙ.

*Ку́ки (от англ. cookie — печенье) — небольшой фрагмент данных, созданный веб-сервером и хранимый на компьютере пользователя в виде файла, который веб-клиент (обычно веб-браузер) каждый раз пересылает веб-серверу в HTTP-запросе при попытке открыть страницу соответствующего сайта.

** Все имена изменены  [b]

[b]

В отличие от фишинга и хакинга, это, пожалуй, самый безобидный вариант потери контроля над сайтом. Не всегда, правда...

В отличие от фишинга и хакинга, это, пожалуй, самый безобидный вариант потери контроля над сайтом. Не всегда, правда...

Так что относитесь бережно к своему творению и всегда выходите с сайта (т.е. разлогиньтесь как администратор). Совет так же касается интернет-кафе, там вообще народ ушлый сидит, не успеете себе кофе к компьютеру принести, как у вашего сайта сменится руководство

Так что относитесь бережно к своему творению и всегда выходите с сайта (т.е. разлогиньтесь как администратор). Совет так же касается интернет-кафе, там вообще народ ушлый сидит, не успеете себе кофе к компьютеру принести, как у вашего сайта сменится руководство  Важно не нажать "запомнить пароль" на общедоступном компьютере.

Важно не нажать "запомнить пароль" на общедоступном компьютере.

Войти

Войти Регистрация

Регистрация

.png) Український (UA)

Український (UA).png) Русский (RU)

Русский (RU)

.png) English (ENG)

English (ENG)